Kryptering af e-mail - Hvorfor og hvordan?

Fra 1. januar 2019 skal offentlige myndigheder og private virksomheder til at praktisere et højere sikkerhedsniveau ved brugen emails indeholdende personfølsomme oplysninger. Der har været - og er fortsat - mange forskellige holdninger og meninger til niveauet af sikkerhed (kryptering), men nedenfor kan du læse mere om, hvad din organisation skal være opmærksom på for at være GDPR compliance mht. brugen af "sikker e-mail" fra årsskiftet 2018/19.

Risikovurdering

Som altid bør organisationen tage afsæt i en artikel 32 risikovurdering. Dvs. en afdækning af hvorvidt man har passende sikkerhed ud fra hensynet til den registreredes rettigheder kontra virksomhedens sikkerhedsforanstaltninger. Jo større risiko for den registrerede, desto højere krav er der nødvendigvis til sikkerheden.

Kryptering

Kryptering i gængs forstand kan have mange definitioner. Datatilsynet taler om kryptering under transmission (eller forsendelse) - ikke at forveksle med "End-to-End Encryption", hvor man krypterer mailens indhold vha. brugen af digitalt certifikat (S/MIME certifikat). Kryptering under transmission tager typisk afsæt i brugen af "Transport Layered Security" (TLS) og som idag ses implementeret på langt de fleste mail-servere.

Uden at blive for tekniske, så skaber TLS en tunnel mellem afsender og modtager. Præcist som man kender ved besøg på websites, som er "sikre", dvs. benytter et SSL certifikat. En tredjepart kan ikke, f.eks. via malware, opsnappe, læse eller på anden måde infiltrere transmissionen. Selve indholdet – altså mails, der sendes frem og tilbage i tunnelen – er dog ikke krypterede i sig selv. Det er kun selve kommunikationskanalen, hvorigennem indholdet passerer. På den måde afskæres uvedkommende fra at infiltrere tunnelen og få adgang til mailens indholdet.

Med andre ord. Benytter såvel modtageren som afsenderen en TLS baseret transmission, så er den fremsendte mail krypteret, dog er der et "men".

Standard TLS-indstillingen på de fleste mail-servere er som udgangspunkt kun det man i fagsproget benævner "opportunistic" (eng.). Det betyder, at transmissionen som udgangspunkt tilstræber af benytte TLS, men skulle modtagerens mailserver, hvortil mailen afleveres, ikke benytte TLS, så sendes mailen alligevel (ukrypteret) - deraf begrebet opportunistisk TLS. Det betyder selvsagt, at kommunikationen kan kompromitteres af tredjepart.

Løsningen på dette dilemma findes ved at mailserveren sættes op til at benytte "Forced TLS". Derved sikrer parterne sig, at enhver mail sendes via TLS og skulle modtageren/afsenderen ikke anvende "Forced TLS", så adviseres afsenderen om, at mailen ikke har kunne afleveres. Mange benytter hosted mailservere, så derfor bør man inden årsskiftet have sikret sig, at ens eksterne hostingpartner tilbyder "Forced TLS".

De seneste udmeldinger fra Datatilsynet synes at bekræfte, at netop brugen af "Forced TLS" (TLS 1.2) anses for værende et passende sikkerhedsforanstaltning.

Gå skridtet videre - Digitalt certifikat (S/MIME)

Flere offentlige myndigheder og virksomheder vil formodentlig gå skridtet videre end blot at basere mail-kommunikationen på "Forced TLS". Det bringer os over i anvendelsen af digitalt certifikat (S/MIME).

Vha. et digitalt certifikat - mange benytter allerede deres NemID medarbejdersignatur hertil - kan en mail dels signeres digitalt og dels kan mailens indhold krypteres, således at selv ved kompromittering af en TLS transmission, så vil tredjeparten ikke kunne læse indholdet af mailen, eftersom dette er krypteret.

Brugen af digitalt certifikat til kryptering kan dog for nuværende være forbundet med en række udfordringer. Især hvis man sender til privatpersoner, som kun sjældent har opsat deres mailprogram på korrekt vis, for at kunne benytte S/MIME certifikater. Samtidig har mange virksomheder tilkøbt egne digitale certifikater og for at kunne udveksle krypterede mails via sådant skal der forinden udveksles digitale certifikater mellem afsenderen og modtageren. Det vil for nogen kunne fremstå som en omstændig procedure og dermed medføre fravalg af brugen af digitalt certifikat.

Med dette sagt kan man som afsender - uden at skulle udveksle digitale certifikater - imidlertid nøjes med at signere mailen digitalt (autenticitere), således at modtageren adviseres om afsenderens (korrekte) identitet. Det skaber tryghed og tillid parterne imellem.

Kontakt IMG

Tag fat i IMG på tel. 7211 8166, hvis du har spørgsmål til Databeskyttelsesforordningen (GDPR). Det gælder selvfølgelig også i forhold til konkrete tekniske spørgsmål i brugen af "sikker e-mail"; herunder eksempelvis opsætning af TLS 1.2 på mailservere m.v. Vores IT Team sidder klar ved telefonen for at sikre, at også din virksomhed kommer sikkert i mål.

Andre benytter IMG

At blive compliant i forhold til GDPR kræver nødvendigvis ikke en stor investering. Rigtig begyndt er vejen til en succesfuld implementering af forordningens foreskrifter. Tag derfor IMG med på råd - vi kender proceduren og bringer virksomheden trygt i mål til den rigtige pris. Brug dette link for at læse mere om, hvorfor andre vælger IMG som GDPR sparringspartner.

Countdown til Brexit

Brexit udskudt til den 31. januar 2020

[fliptimer date="2020/2/1 00:00:00" timeZone="+2" past="false" dayTextNumber="auto" dayText="Dage" hourText="Timer" minuteText="Minutter" secondText="Sekunder"]

Andre vælger IMG

Kontakt os

Hovedkontor:

Lysholt Allé 10, "Advice House"

7100 Vejle

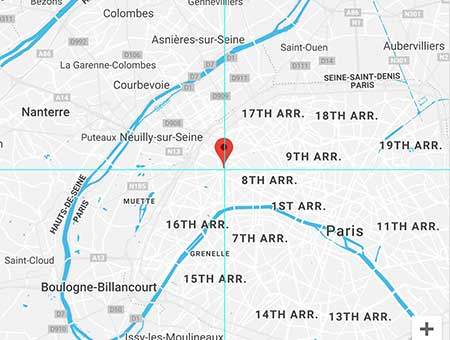

Regionalt kontor:

Ørestads Boulevard 73

2300 København S

Vi opererer internationalt (vis lokationer)